Petya salgını Wannacry'ın izinden mi gidiyor?

Güncelleme Tarihi:

Geçtiğimiz günlerde dünyayı kısmen etkileyen ve Wannacry sonrası ortaya çıkan Petya salgınının nasıl ortaya çıktığı bilinmiyor; ancak özellikle enerji, bankacılık ve taşımacılık sistemleri en büyük hedefi... Fortinet Türkiye Kıdemli Teknik Müdürü Melih Kırkgöz, Petya salgını sonrası durumu Hürriyet'e değerlendirdi.

Dünyayı tehdit eden son siber saldırıdan bahseder misiniz?

Araştırmacılar bu kötü amaçlı yazılımın Petya ailesine ait olduğunu tam olarak tespit edemedikleri için bu saldırının adına Petya veya NotPetya diyorlar. Saldırı; enerji, bankacılık ve taşımacılık sistemleri gibi kritik altyapılar da dâhil olmak üzere birçok sektör ve kurum üzerinde darbe etkisi yaratıyor.

Bu sefer karşımızdaki tehditi, fidye yazılımı (ele geçirme) davranışlarını solucan özellikleriyle (hızla geniş çapta yayılma) bir arada kullanıldığı için “fidyesolucanı” olarak isimlendiriyoruz.

Bu zararlı, şifrelemek için zafiyeti bulduğu tek bir bilgisayarı etkilemek yerine istismar edebildiği tüm cihazlara erişip geniş çapta yayılmayı hedefliyor.

Yeni “Fidyesolucanı”, WannaCry saldırısının izinden mi gidiyor?

Bahsi geçen bu kötü amaçlı yazılım, geçtiğimiz mayıs ayında WannaCry saldırısıyla istismar edilen zafiyetler (yakın zamanda ShadowBrokers grubu tarafından açığa çıkarılan) dahil olmak üzere bir dizi saldırı vektörünü hedef alıyor.

Daha önce Petya olarak bilinen saldırıya benzer şekilde Master Boot Record (Ana Önyükleme Kaydı) üzerinde değişiklik yapabilen bu yeni fidye yazılım türünün izlerini sürüyoruz.

Bu saldırı, görünüşe göre eposta yoluyla iletilen bir Excel dökümanının bilinen bir Microsoft Office zafiyetinin istismar edilmesiyle başlıyor.

Herhangi bir cihaz bu vektörden zararlı tarafından etkilendiği zaman, Petya WannaCry saldırısının da yararlandığı zafiyetten faydalanarak diğer cihazlara yayılmaya başlıyor. Bu solucan benzeri davranış zararlının etrafında SMB servisi araştırması yapmasıyla gerçekleşiyor ve görünüşe göre Eternal Blue ve WMIC zafiyetlerinden faydalanıyor.

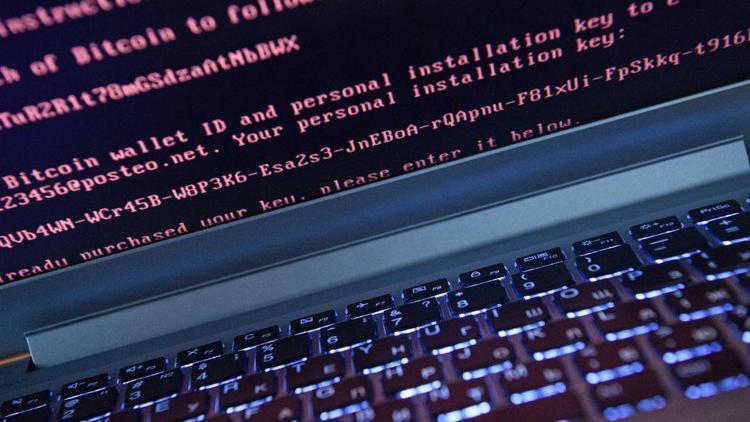

Korunmasız cihaz ele geçirildiğinde, Petya/NotPetya Master Boot Record’a (Ana Önyükleme Kaydı) zarar veriyor. Daha sonrasındaysa kullanıcıyı “Dosyalarınıza artık ulaşılamaz çünkü şifrelendi.” mesajı karşılıyor ve $300 civarında Bitcoin (dijital para birimi olan sanalpara) talep ediyor.

Melih Kırkgöz

Ayrıca bilgisayarın kapatılması durumunda, işletim sisteminin zarar görmesinden ötürü bir daha açılmayacağı vurgulanıyor.

Bu davranış diğer fidye yazılımlarında görülen ve paranın ödenmesi için belirli süre bekleyen taktiklerden farklı görünüyor. Pek çok fidye yazılım saldırılarında potansiyel kayıp yalnızca verilerle ilgili oluyor. Ancak Petya’nın MBR’yi silmesi, tüm sistemin kaybı anlamına geliyor.

WannaCry başarılı bir saldırı mıydı?

Bu başarıyı nasıl ölçtüğünüze bağlı. WannaCry, bir “sıfırıncı-gün” tehditi değil (önceden bilinmeyen bir açıktan faydalanan), tam tersine daha önceden bilinen ve üretici (Microsoft) tarafından yaması geçilmiş bir güvenlik açığından faydalandığı halde ciddi şekilde etkili olunabileceğini bizlere gösterdi.

Ancak elde ettiği fidye konusunda başarılı olduğunu söyleyemeyiz. (Saldırganların Bitcoin hesapları incelendiğinde kendilerine çok fazla fidye ödenmediği görülüyor.) Ayrıca her ne kadar WannaCry güçlü ve hızlı bir saldırı olsa da bu, gerçekleştirilen en büyük botnet saldırısı da değildi. Cyber Threat Alliance verilerine göre 2015 yılında CryptoWall v3 ile 400 binden fazla fidye saldırısı gerçekleşti ki bu, WannaCry’ın neredeyse iki katı.

WannaCry ile Petya’nın finansal açıdan başarısını karşılaştırır mısınız?

Finansal açıdan bakıldığında, WannaCry saldırısı geliştiricileri tarafından çok az hasılat sağlamasından ötürü pek başarılı değildi. Bunun nedeni araştırmacıların saldırıyı kısmen etkisiz hale getiren bir acil durum anahtarı bulabilmiş olmalarıydı. Saldırı yapısı çok daha karmaşık olan Petya’nın ise finansal anlamda ne kadar başarılı olacağı gelecek günlerde ortaya çıkacak.

Kurumlar WannaCry’dan ders almış mı sizce?

Şimdiye dek bu yeni saldırıyla ilgili iki şey çok net:

1) Pek çok kurum, güvenlikle ilgili temkinli davranmıyor. Aylar veya yıllarca zamandır bilinen ve yamaları yayınlanmış olan bir zayıflık, saldırı vektörü olarak kullanıldığında etkilenen kurumlar sadece kendilerini suçlamalıdırlar. Çünkü bu saldırının temel unsurları, açıkları belli bir zamandan bu yana ortada olan zayıflıkları hedef olarak seçmesiydi.

2) Ayrıca bu kurumların, bu türden istismarları tespit edebilecek yeterli çözümlere sahip olmaması da yine bu saldırıların başarılı olması açısından önemli bir konu.

Peki ne yapabiliriz?

Bahsi geçen tehditlerin (wannacry, petya, mirai vb.) ölçeği ve etkisi herkeste bir endişe yaratmış durumda. Ama paniklemeden önce temelde 4 ana yaklaşımla riski azaltmak mümkün.

1. Güncelleme ve Yenileme Alışkanlığı

Wannacry ve Petya tehditlerinin bir kez daha doğruladığı gibi, başarılı ve geniş etkili siber atakların çoğu ortalama 5 yıldan fazla süredir bilinen güvenlik zafiyetlerinden faydalanıyor.

Düzenli ve periyodik güncelleme ve yama geçme alışkanlığı önemli, artık üreticilerin destek vermediği eski işletim sistemlerinin de yenileriyle değiştirilmesi önemli.

2. Envanterdeki Cihazları ve Sistemleri Tanıyın

Bilmediğimiz sistemi güncelleyemeyiz. Kurumların ağlarındaki her cihazın fonksiyonunu, hangi tip trafik yarattığını, hangi işletim sistemi ve yama seviyesinde olduğunu, ne derece kritik veriler barındırdığını veya kritik veri barındıran sistemlere erişimi olup olmadığını, kimin bu cihazlara nasıl eriştiğini analiz edebilecekleri güvenlik teknolojilerine (Fortinet Security Fabric Mimari çözümü gibi) yatırım yapmaları daha doğru bir yaklaşım olacaktır.

3. Bir Güvenlik Mimarisi Oluşturun (Fortinet Security Fabric gibi)

Günümüzün ve geleceğin tehditlerinden bazıları maalesef kolayca güncellenemeyen IoT (nesnelerin interneti dediğimiz akıllı araç gereçler) cihazları hedef alıyor.

Artık bilişim ağlarımızın çok-noktalı ekosistemlerde yer alan geniş bir cihaz, kullanıcı, uygulama içeriğine yayıldığını göz önüne alırsak, belirli bir noktadaki veriyi analiz edebilen izole ve birbiriyle entegre olmayan ‘nokta’ güvenlik ürünleri maalesef artık toplam güvenlik savunmasında yeterli olamıyor.

Bu nedenle ağın ve veriye erişimin olduğu her noktada etkin denetim, vizibilite ve koruma gerçekleştirebilecek güvenlik sistemlerine yatırım yapılması bir zorunluluk haline geliyor. Fortinet Security Fabric (güvenlik mimarisi) oluşturan farklı bileşenler (Yeni nesil FW, APT gibi), örneğin bu makalede bahsi geçen tüm tehditleri farklı ağ erişim noktalarında engelleyebildi.

4. Ağınızı Segmente Edin!

Günümüzde maalesef kurumlar iç tarafta açık ve segmente edilmemiş bir mimaride çalışıyorlar. Dolayısıyla bir kez bir tehdit içeri girme yolunu bulduğunda yatayda istediği her sisteme yayılabilme avantajına sahip oluyor.

Ağ sınırlarının artık kaybolduğu günümüzde (IoT, mobilite, kablosuz erişimler vb. nedeniyle) güvenilmez cihazların ayrı bir segment içerisine otomatik taşınması, kötü davranış sergileyen olası sistemlerin ağın diğer bölümlerinden izole edilmesi ve kritik sistemlerin bu sayede korunabilmesi önemli. Günümüzün karmaşık bilişim ortamları için önemli segmentasyon stratejilerini şu şekilde sıralayabiliriz:

Ağ segmentleri güvenlik altına alınmalı – Segmentasyon stratejinizin zararlı yazılımların ve kötü niyetli kullanıcıların iç ağdaki hareketlerini görebilecek, analiz edebilecek ve segmentler arası geçişini engelleyebilecek şekilde tasarlanması önemli.

Segmentasyon otomatikleşmeli – Günümüzdeki ağa bağlı cihaz sayısı ve tipindeki inanılmaz artış ve beraberinde oluşan ağ trafiğindeki kapasite artış trendi göz önüne alındığında manuel olarak güvenlik tanımlamaları yapmak artık gerçekliğini ve etkinliğini kaybediyor. “Güvenlik erişim noktasında başlar” fikriyle ağa bağlanmak isteyen sistemleri (kablolu, kablosuz, IoT) cihaz tipine, üzerindeki uygulamalara, kime ait olduğuna, hangi kimlik denetimi yöntemiyle ağa erişim denediğine göre otomatik olarak tanıyan, sınıflandıran ve uygun güvenlik seviyesine göre ilgili segmente atayan bir güvenlik mimarisi yaklaşımı gerekiyor. Bu da erişim noktalarıyla (kablosuz ve kablolu) güvenlik cihazlarınız arasında sıkı bir entegrasyon ve otomasyonla mümkün kılınabiliyor.

Segmentasyon infekte olmuş veya kötü niyetli cihazları izole edebilmeli– Segmentasyon stratejisinde ağa dâhil oldukları andan itibaren tüm kullanıcı ve cihazların hareketleri analiz edilmeli ve infekte olmuş veya kötü niyetli davranışlar sergileyen cihazlar ağdaki diğer sistemlerden izole bir karantina alanına (başka hiçbir sisteme erişemeyecekleri) alınabilmelidir.

Şu an fırtına öncesi sessizlik mi yaşıyoruz?

Geçtiğimiz yıl sürpriz bir biçimde çeşitlilik sergileyen fidye yazılımları çarpıcı bir yükseliş sergiliyor. Bugün birçok farklı türde fidye yazılım görüyor ve izini sürüyoruz. Genelde fidye yazılımlar belli bir hedefe yöneliktir. Yani kurban önceden seçilir ve saldırı özel olarak o kurumu ve ağlarını hedef almak üzere tasarlanır.

Saldırı, veri gibi kritik kaynakların şifrelenmesi ve bu şifreyi açacak olan anahtarı sunmak için fidye talep edilmesi şeklinde gerçekleşiyor.

Ayrıca hizmet kesintisi yaratan fidye yazılımlarının da arttığını görüyoruz. Öncelikle kurumun kritik hizmetlerine yönelik yoğun bir DdoS saldırısı başlatılıyor ve hizmetler kesintiye uğratılıyor, daha sonraysa hizmetlerin tekrar erişilebilir hale gelmesi için fidye talep ediliyor.

Geçtiğimiz ağustos ve eylül aylarında ortaya çıkan Mirai, IoT cihazlarında bulunan zafiyetlerden faydalanarak tarihteki en büyük DdoS saldırısına imza atmıştı. Son zamanlardaysa Hajime isimli, IoT yetenekli DVR cihazlarındaki zafiyetlerden faydalanan, hizmet kesintisi saldırıları gerçekleştiren ve saldırıyı durdurmak için fidye talep eden zararlı görülmekte.

Hajime yeni nesil ve 5 farklı platformu destekleyen bir IoT (nesnelerin interneti) istismar aracı. Otomatik görevler atanabilen, içerisinde dinamik şifre listeleri bulunan ve güncellenebilen bir yapıya sahip. Ayrıca kullanıcı hareketlerini taklit ederek engelleme sistemleri tarafından tespit edilmesi zor bir hale gelebiliyor.

Fidye yazılımlarının gelişiminde önemli bir dönüm noktası ise RaaS olarak bilinen ve fidye yazılımlarının hizmet olarak sunulması anlamına gelen çeşitlilik oldu. Bu sayede teknik bilgisi az olan suç örgütlerinin sayısı artmış ve yazılımı yayma konusunda daha az marifetli olan geliştiricilerinse geliri artmış oldu.

Bu yapıyı kullanan ve MacOS kullanıcılarını hedef alan ilk RaaS fidye yazılımını yakın zamanda gördük, gerek mühendisler gerekse kurumların üst düzey yöneticileri tarafından sıklıkla tercih edilen MacOS sistemlerin bu tür saldırılara daha çok maruz kalacağını söyleyebiliriz.

Şu an iki istismar aracının fidye yazılım ailelerine eklendiğini görüyoruz.

WannaCry’la birlikte ilk defa fidye yazılım geliştiricilerinin yayılmayı hızlandırmak ve etkiyi genişletmek amacıyla solucan özelliklerini fidye yazılımla birleştirdiğini görüyoruz.

Ve şimdi, Petya/NotPetya’nın MBR’yi hedefleyerek fidyenin, verilerin yedekli olmasından ötürü ödenmemesi durumunda bile sistemi kullanılmaz hale getirdiğine şahit oluyoruz.

Sırada ne var? Bizine bekliyor?

ShadowBroker exploit kitine global ilgi bu kadar artmış iken Hacker diye isimlendirdiğimiz siber suçlular potansiyel ve yeni exploit’ler bulmak için DarkNet içerisinde avlarını aramaya devam edecek.

Amaçları sürpriz avantajını tekrar ele geçirmek. Fortinet 2017 tahminlerimizi de dikkate aldığımızda dünyanın en büyük botnet saldırısının milyonlarca akıllı cihazla (IoT) gerçekleşebileceğini tahmin etmek zor değil. Fidye saldırıları, veri toplama, hedefli saldırılar gibi tehditlerin birbirini takip edeceğini düşünüyorum.